现在还不是采用后量子密码术的时候了 - 太多东西还在空中。但是,您可以通过确保您的基础架构灵活来开始做好准备。

如果你相信量子计算的炒作,在几年内我们将实现“量子至上” - 意味着量子计算机将能够进行经典计算基础设施无法实现的计算 - 并且在10年内所有加密将被打破为结果。这种炒作是由争夺资金的研究人员,销售量子后安全加密的公司,以及没有人能说他们实际上是错误的。

一方面,我们不相信大规模的量子计算机(至少在一个足以破坏密码学的规模)将永远建立起来。另一方面,它们是可能的,但我们认为它们不会很快发生。

那些告诉我们量子至上即将到来并且所有加密技术即将被打破的人呢?他们是恐惧贩子。首先,量子至上并不意味着计算机将足够强大以破坏密码学。其次,我们听过和说过的可靠的研究人员说,在量子计算中还有很多重要的问题需要解决。但如果他们在描述量子计算时继续使用“可能”这个词,实际上并不能说他们错了。

那么,我们现在应该对潜在的“量子威胁”做些什么呢?首先,密码学研究社区应该关注后量子安全密码学。好消息是,这项工作已持续多年并且正在进行中。这个研究社区的作用是确保我们在未来几十年内拥有我们所需的密码学,并且他们正在认真对待这个问题。(作为旁注,据我们所知,对称加密和消息认证代码不会被量子计算机破坏。)其次,密码学研究社区应该开始考虑标准化,以便企业在量子威胁确实真实的情况下做好准备。再一次,好消息是NIST已经开始了这个过程。

但所有这一切都与“社区”应该做的事情有关。您应该怎么做 - 作为使用加密技术来保护您的业务的人 - 做什么?让我们从你不应该做的事开始。在标准化完成之前,您不应该购买后量子加密等。如果您需要加密必须保密20年的东西怎么办?可能你仍然应该拖延。但是,如果您非常担心,可以使用结合后量子和经典方案的方法进行加密。这种方法需要攻击者打破这两种方案才能学习任何东西。

这是所提出的方法,因为尽管我们对已经提出的后量子安全方案有信心,但它们的研究不如RSA和ECC。除此之外,这会影响我们对所需密钥大小的理解。如果你坚持现在向前迈进,我建议使用经过学术验证的后量子方案和经典方案,如上所述。

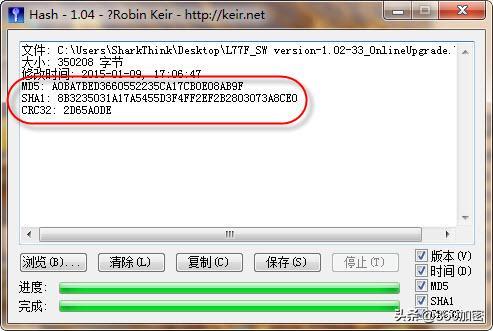

虽然我认为现在大多数组织都不应该部署后量子安全密码术,但每个人都应该做一件事:将您的加密基础设施转换为“敏捷”的基础设施 - 也就是说,可以相对轻松地切换算法,密钥长度等。当算法和长度硬连接到代码中时,改变的成本和复杂性可能是压倒性的。这就是为什么人们在破碎后继续使用MD5和SHA1的原因。

除了量子计算问题之外,加密敏捷性是一个重要的属性,因为算法有时会被破坏,有时需要更新密钥和其他长度。因此,即使量子计算从未发生过,你也会帮自己一个忙。但如果确实如此,你就会做好准备,并且你将能够用当时最知名的方案取代你现有的方案。

了解更多手机电脑加密解密,请关注智块360加密!返回搜狐,查看更多

责任编辑: